無線LANのスプラッシュページ認証やファイアウォールのリモートVPNアクセスの認証で、Active Directory をAD-LDAPとして使用したい場合があります。

この記事ではCisco Meraki のMXシリーズを使って、Active Directoryで自己署名証明書を生成させたLDAPS環境を構築する手順について解説していきます。

なお、MX~ADサーバー間のLDAP通信ではTLSを使用して暗号化されます。TLSを使用した暗号化を利用するためにActive Directory上に証明書をインストールする必要があります。

本記事では、既にWindows Server、Active Directory、Radiusサーバー、Active Directory 証明書サービス(CA局)の構築が完了していることを前提に進めていきます。

- Windows10でWindows Serverを構築する方法についてはコチラを参照ください。

- Windwos10でActive Directory サーバーを構築する方法についてはコチラを参照ください。

- Windwos10でActive Directory 証明書サービス(CA局)を構築する方法についてはコチラを参照ください。

- Windows10でRadiusサーバーを構築する方法についてははコチラを参照ください。

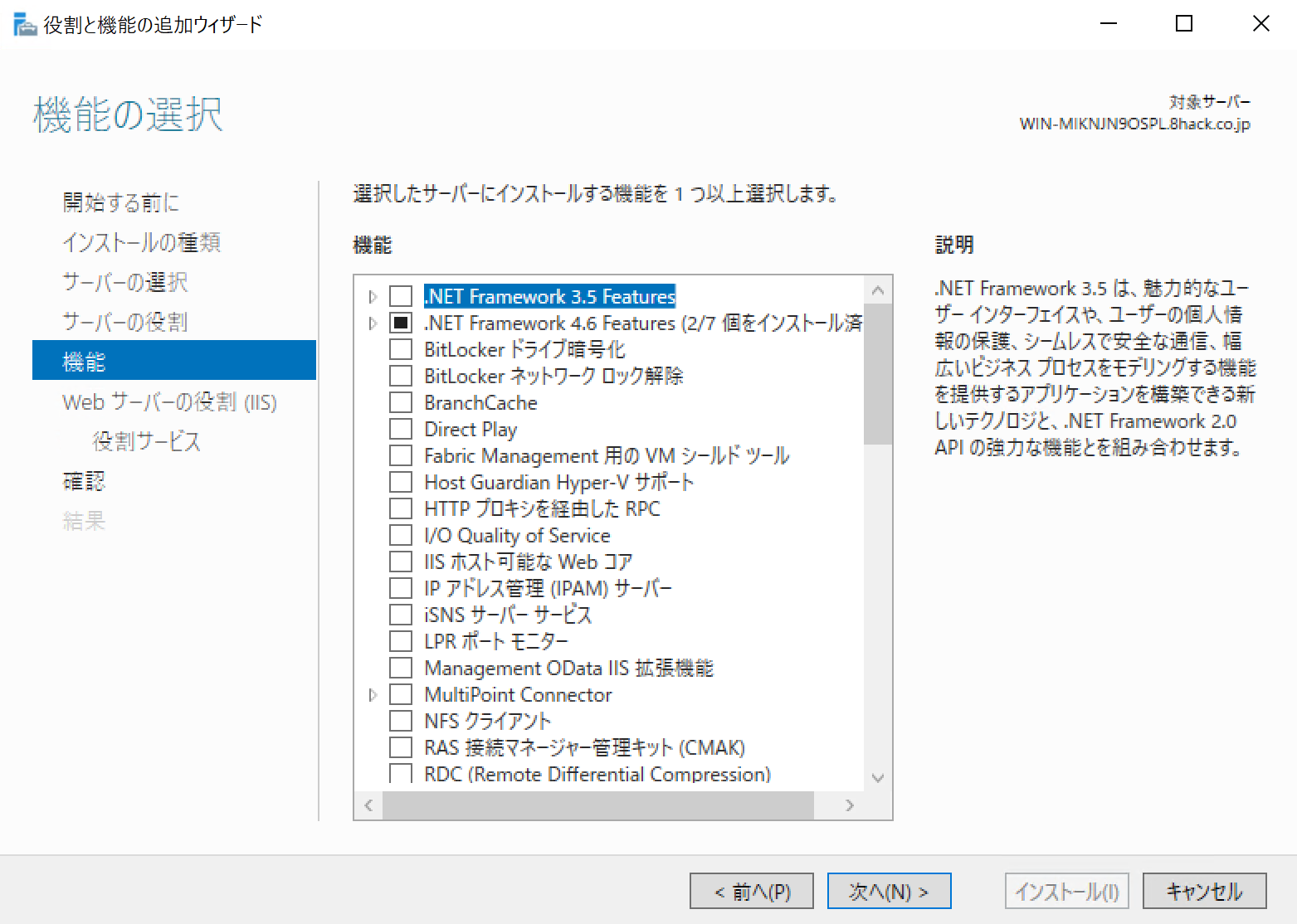

Web Server (IIS) 機能の追加

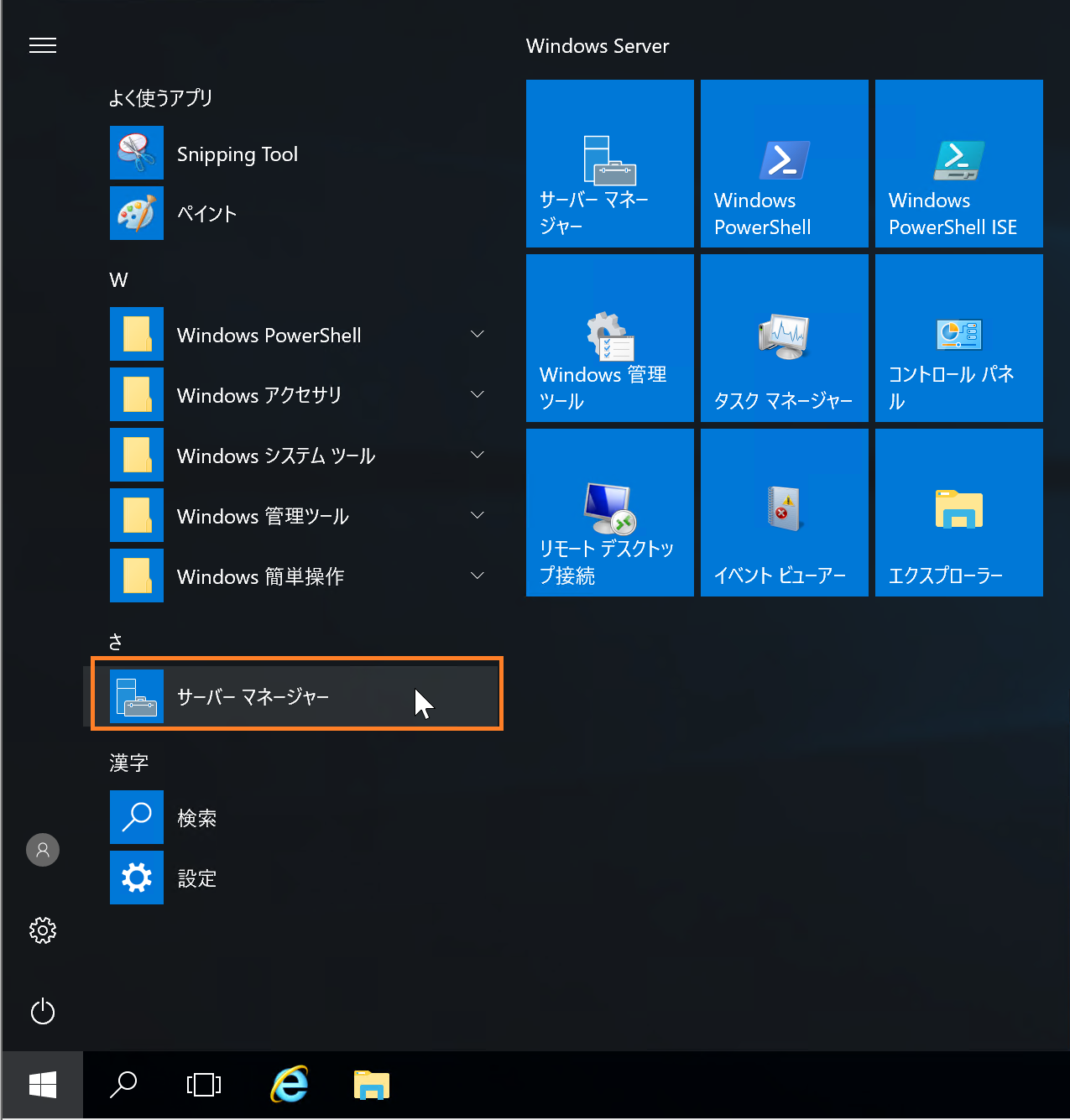

まずはWindowsサーバーにWeb Server (IIS) 機能を追加していきます。スタートメニューからサーバーマネージャーを開きます。

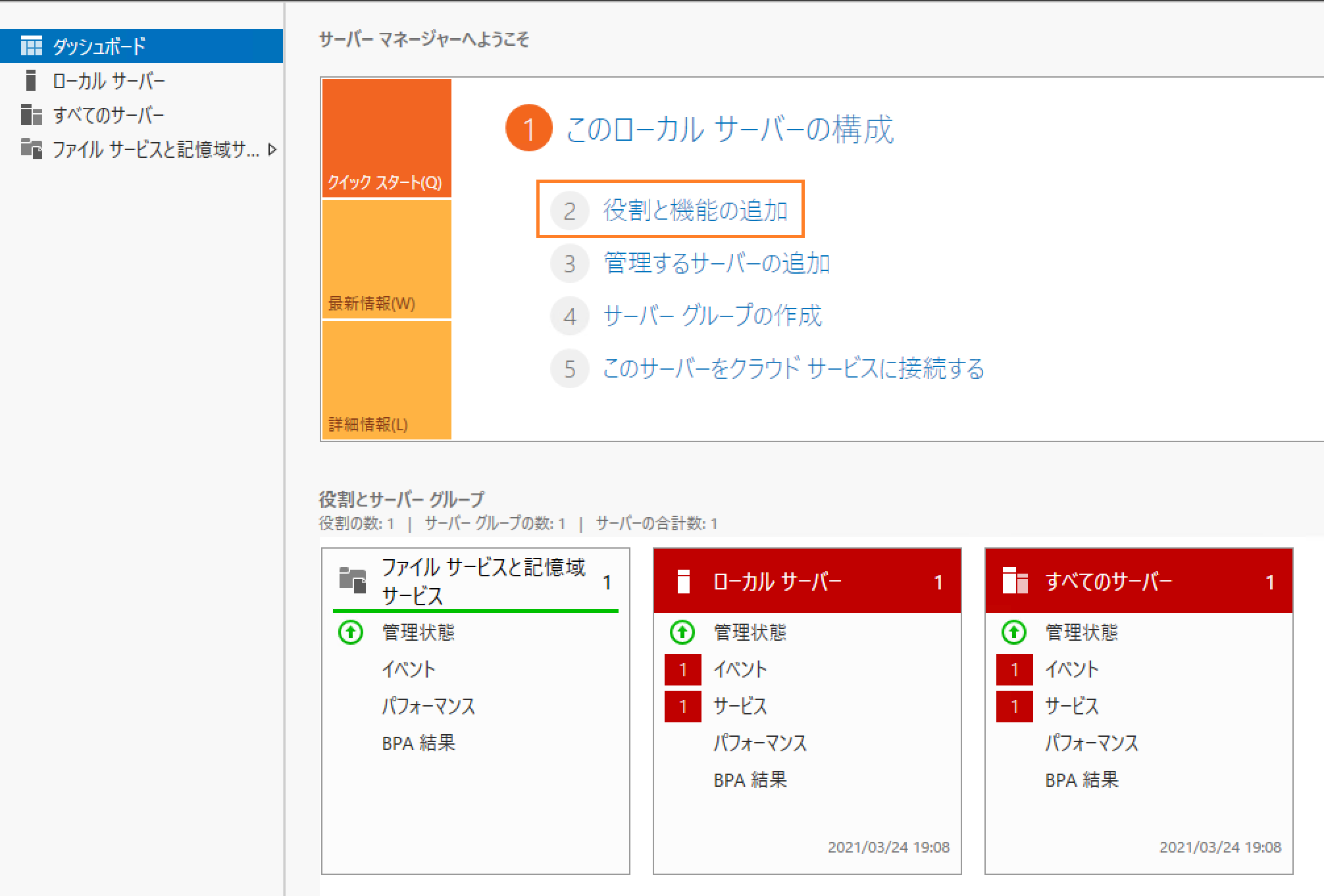

「役割と機能の追加」をクリック

ウィザードが開始されます。「次へ」をクリック

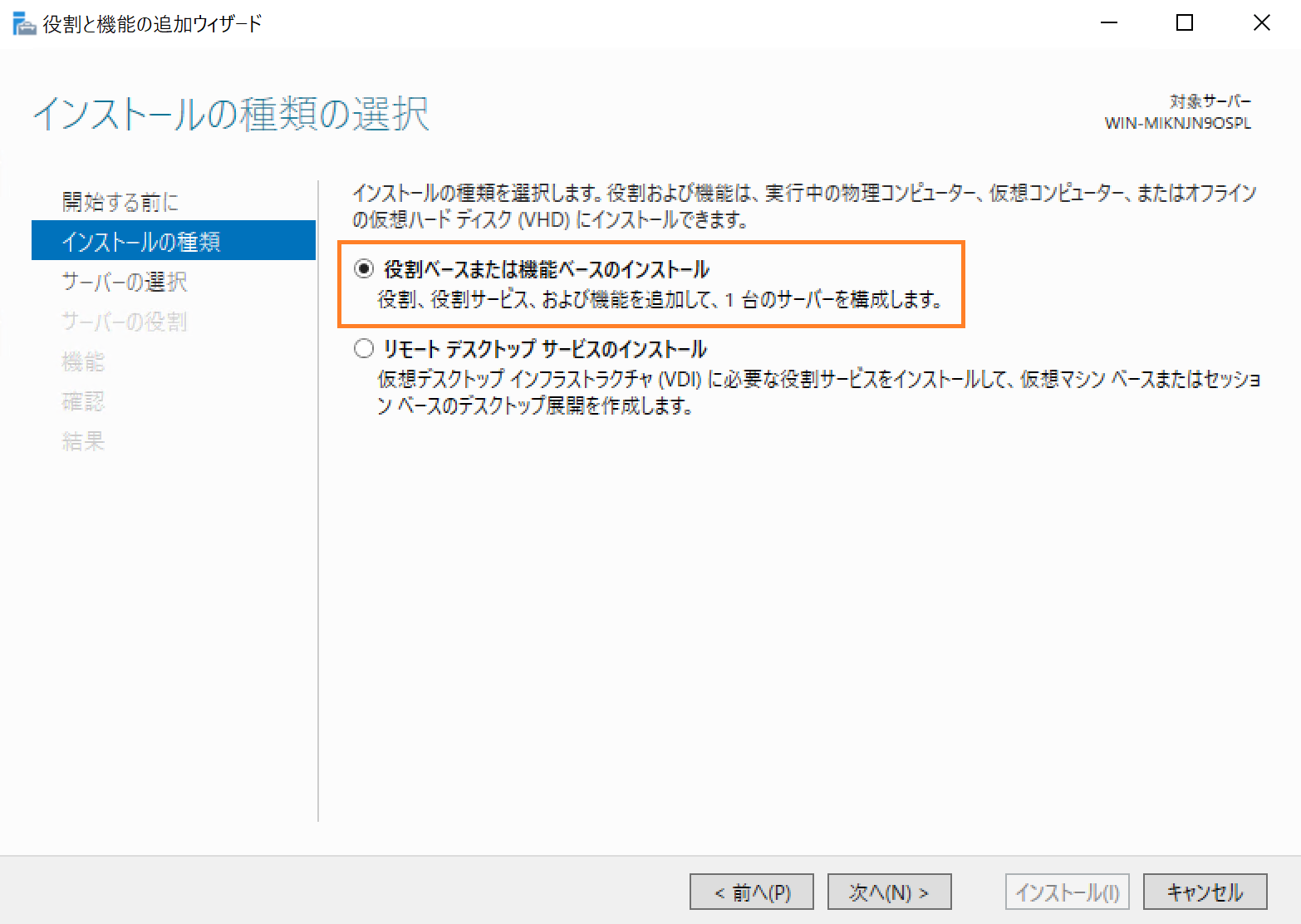

「役割ベースまたは機能ベースのインストール」にチェック、「次へ」をクリック

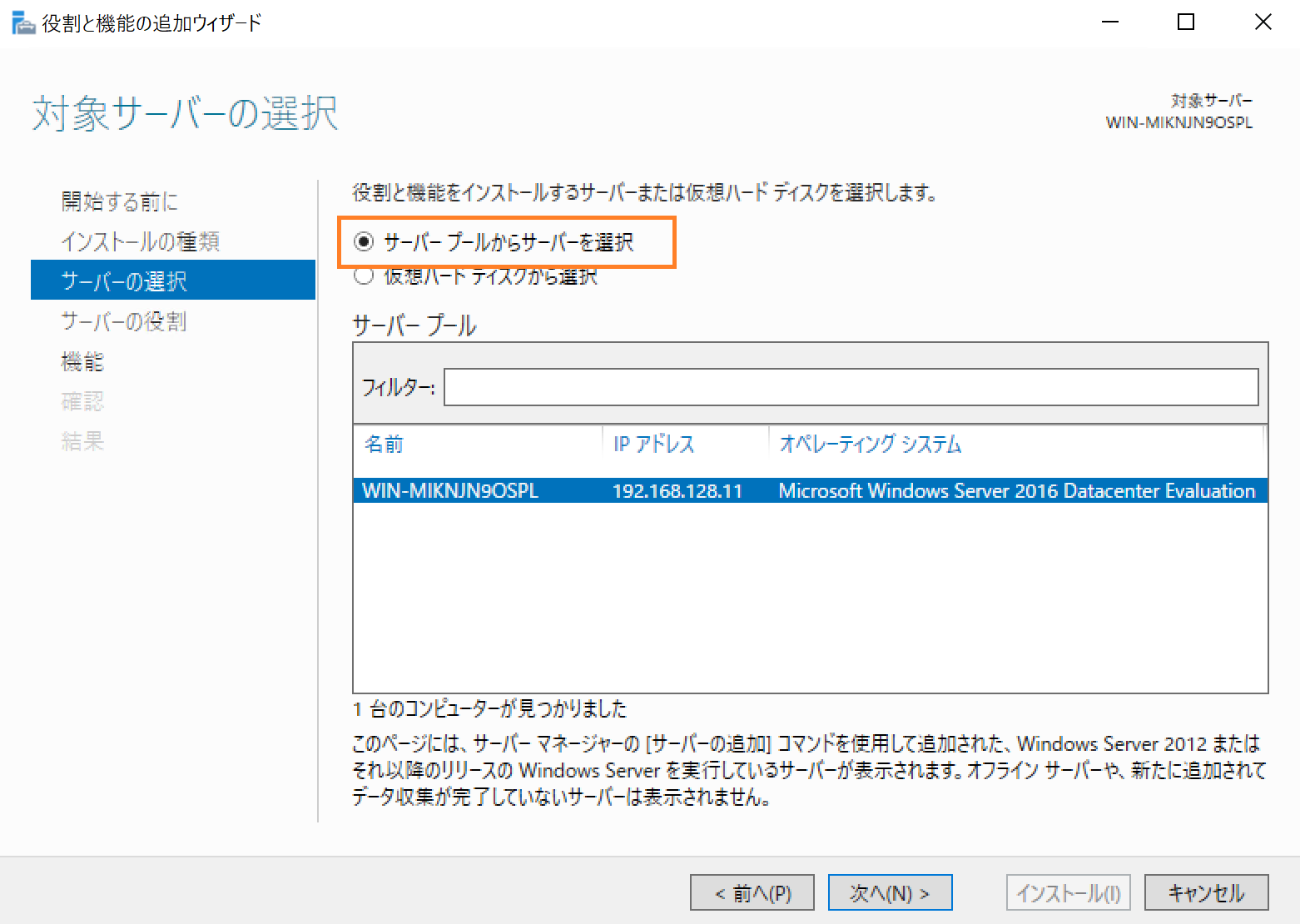

「サーバープールからサーバーを選択」にチェック、「次へ」をクリック

「Web サーバー(IIS)」にチェック、「次へ」をクリック

「機能追加」をクリック

「次へ」をクリック

「次へ」をクリック

「次へ」をクリック

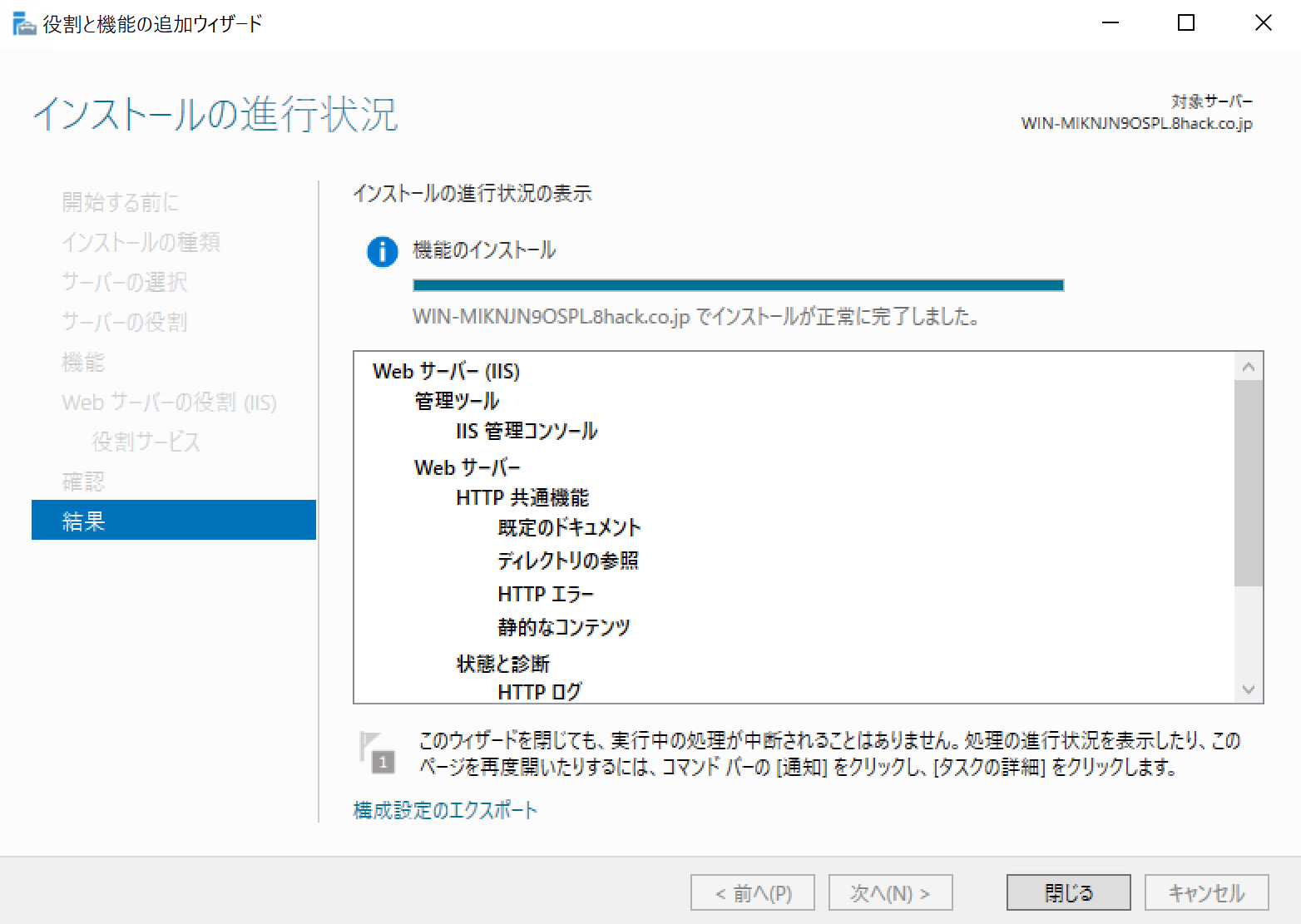

「必要に応じて対象サーバーを自動的に再起動する」にチェックを入れ、「インストール」をクリック

インストールが開始されます。

「閉じる」をクリック

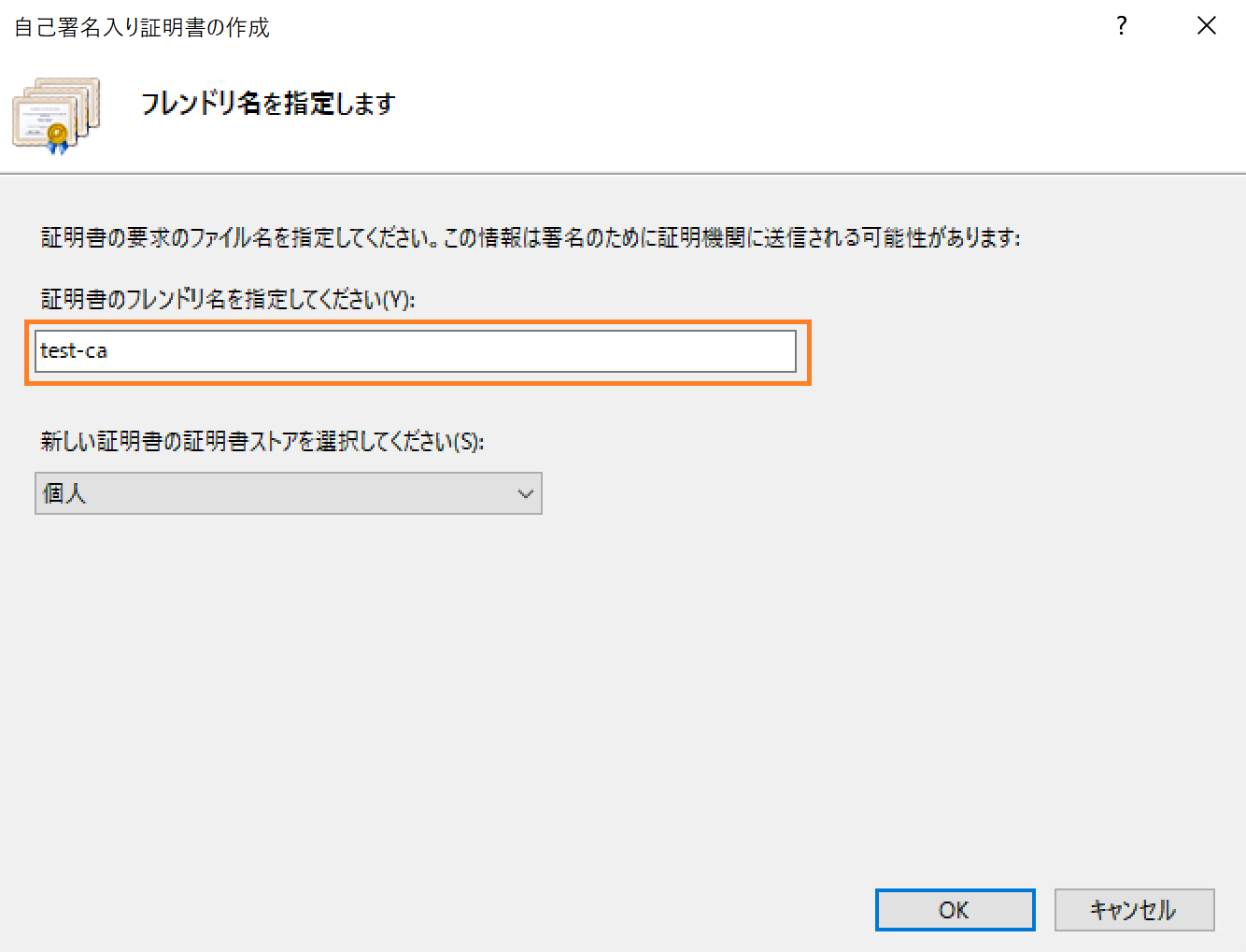

IISの設定

つづいてIISの設定を行っていきます。

サーバーマネージャーのツールから「インターネットインフォメーションサービス(IIS)マネージャー」をクリック

左ペインからサーバーを選択し、「サーバー証明書」をダブルクリック

「自己署名入り証明書の作成」をクリック

任意の証明書のフレンドリ名を設定し、「OK」ボタンをクリック

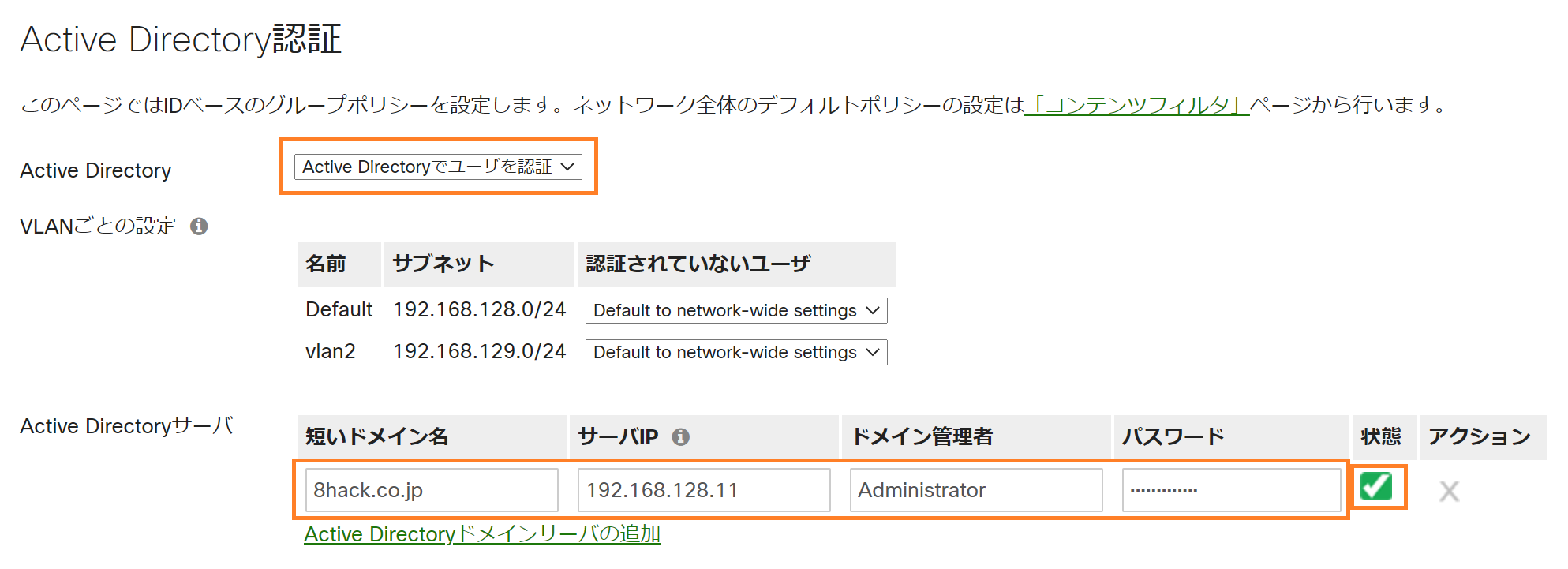

LDAP接続テスト

Meraki MXを使ってActive Directory とのLDAP接続が正常に行えているかどうかの確認テストを行います。MXの「セキュリティ&SD-WAN」 > 「設定」 > 「Active Directory」 を開きます。

「Active Directory でユーザを認証」を選択し、「Active Directory ドメインサーバの追加」をクリック。各パラメータ値を設定します。

- 短いドメイン名: ActiveDirectoryドメイン名(例:8hack.co.jp )

- サーバIP: ActiveDirectoryサーバーのIPアドレス

- ドメイン管理者: MXがサーバーへのクエリに使用するドメイン管理者アカウント

- パスワード: ドメイン管理者アカウントのパスワード

MXデバイスとActive Directory 間でLDAP over TLS の通信が正常に行われている場合、「状態」が緑色のチェックボタンで表示されます。